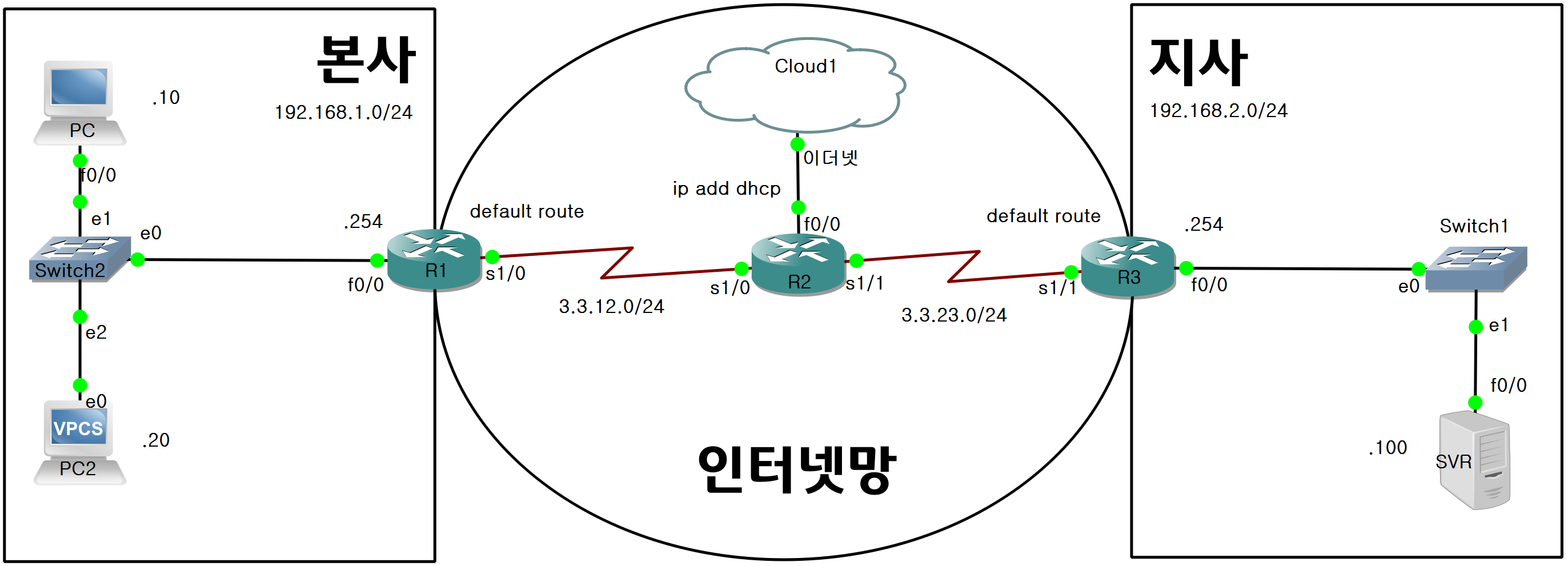

VPN은 원격에 떨어진 사설 네트워크를

마치 직접 연결된 것처럼 네트워크를 구성할 수 있는 기술입니다.

R2에 NAT설정 추가)

conf t

access-list 2 permit host 3.3.12.1

access-list 2 permit host 3.3.23.3

ip nat inside source list 2 int f0/0

int f0/0

ip nat outside

int s1/0

ip nat inside

int s1/1

ip nat inside

IP와 NAT설정까지 주면 가능한 통신

PC - R1, SVR - R2

R1 - R2, R3 - R2

R1 - 이더넷, R2 - 이더넷

터널링

사설 네트워크의 트래픽을 라우팅이 가능하도록

공인IP주소를 가지고 있는 새로운 IP헤더를 추가하는 기술입니다.

터널링을 사용하면 IPv6 사이에 IPv4가 있거나

그 반대인 경우에도 그대로 통과하게 만들어 통신을 하게 만들 수 있습니다.

(예제에서 R1, R3이 IPv6이고 R2이 IPv4인 경우에도 통신이 가능)

이제 본사와 지사간의 연결을 위해 VPN 터널을 설정합니다.

R1)

conf t

int tunnel 1

ip unnumbered f0/0

tunnel source s1/0

tunnel destination 3.3.23.3

ip route 192.168.2.0 255.255.255.0 tunnel 1

R3)

conf t

int tunnel 3

ip unnumbered f0/0

tunnel source s1/1

tunnel destination 3.3.12.1

ip route 192.168.1.0 255.255.255.0 tunnel 3

이제 R1과 R3이 터널로 연결되어 통신이 가능합니다.

그리고 텔넷을 사용하기 위해 SVR에 텔넷 설정을 해줍니다.

SVR)

conf t

enable password cisco

username admin password cisco

ip domain-name home.com

crypto key generate rsa general-keys modulus 1024

line vty 0 4

login local

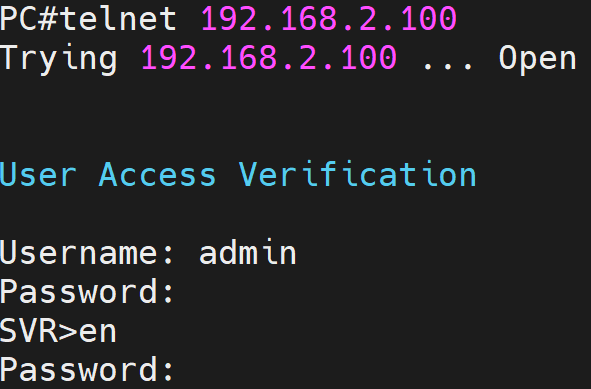

이제 본사의 PC에서 지사의 SVR에 텔넷 접속이 가능합니다.

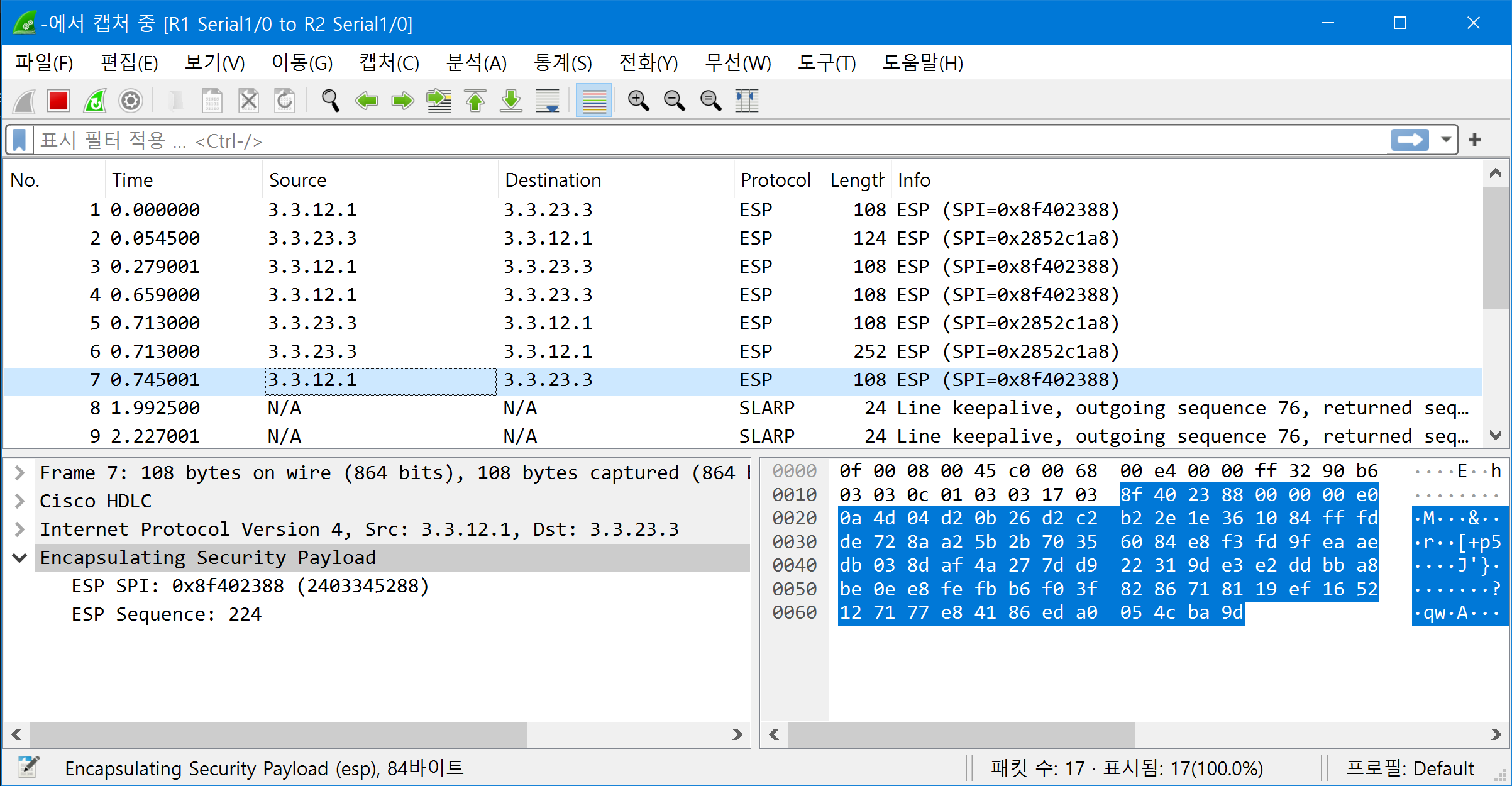

R1과 R3사이의 회선을 Wireshark로 캡쳐를 해보면

암호화가 되지 않고 데이터를 그대로 볼수 있음을 확인할 수 있습니다.

터널링을 이용하여 VPN을 구성하는 경우

평문통신을 하기 때문에 데이터가 노출될 위험이 존재합니다.

그러므로 암호화 등의 추가적인 방법을 통해 데이터를 보호해야 합니다.

암호화를 위한 프로토콜로는

IP트래픽을 보호하기 위한 IPSec, 웹 트래픽을 보호하기 위한 SSL 등이 있습니다.

IPSec

IPSec은

하나의 프로토콜이 아닌

IP 데이터를 보호하기 위한 여러 프로토콜과 알고리즘의 모음입니다.

데이터 기밀성(암호화), 무결성(Hash 알고리즘), 인증(서명과 인증서)를 제공합니다.

R1과 R3사이에 IPSec 설정(Site to Site IPSec VPN)

R1)

conf t

no int tunnel 1

exit

R3)

conf t

no int tunnel 3

exit

# 새로운 VPN을 만들기 위해

# 위에서 설정했던 터널을 해제하기 위한 명령입니다.

R1)

conf t

crypto isakmp policy 10

encryption aes

authentication pre-share

group 2

exit

crypto isakmp key cisco address 3.3.23.3

ip access-list extended r1r3

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

crypto ipsec transform-set r1-policy esp-aes esp-md5-hmac

crypto map r1vpn 10 ipsec-isakmp

match address r1r3

set peer 3.3.23.3

set transform-set r1-policy

int s1/0

crypto map r1vpn

R3)

conf t

crypto isakmp policy 10

encryption aes

authentication pre-share

group 2

exit

crypto isakmp key cisco address 3.3.12.1

ip access-list extended r3r1

permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

crypto ipsec transform-set r3-policy esp-aes esp-md5-hmac

crypto map r3vpn 10 ipsec-isakmp

match address r3r1

set peer 3.3.12.1

set transform-set r3-policy

int s1/1

crypto map r3vpn

이제 텔넷 접속을 해보면 암호화되어 내용을 볼 수 없음을 확인할 수 있습니다.

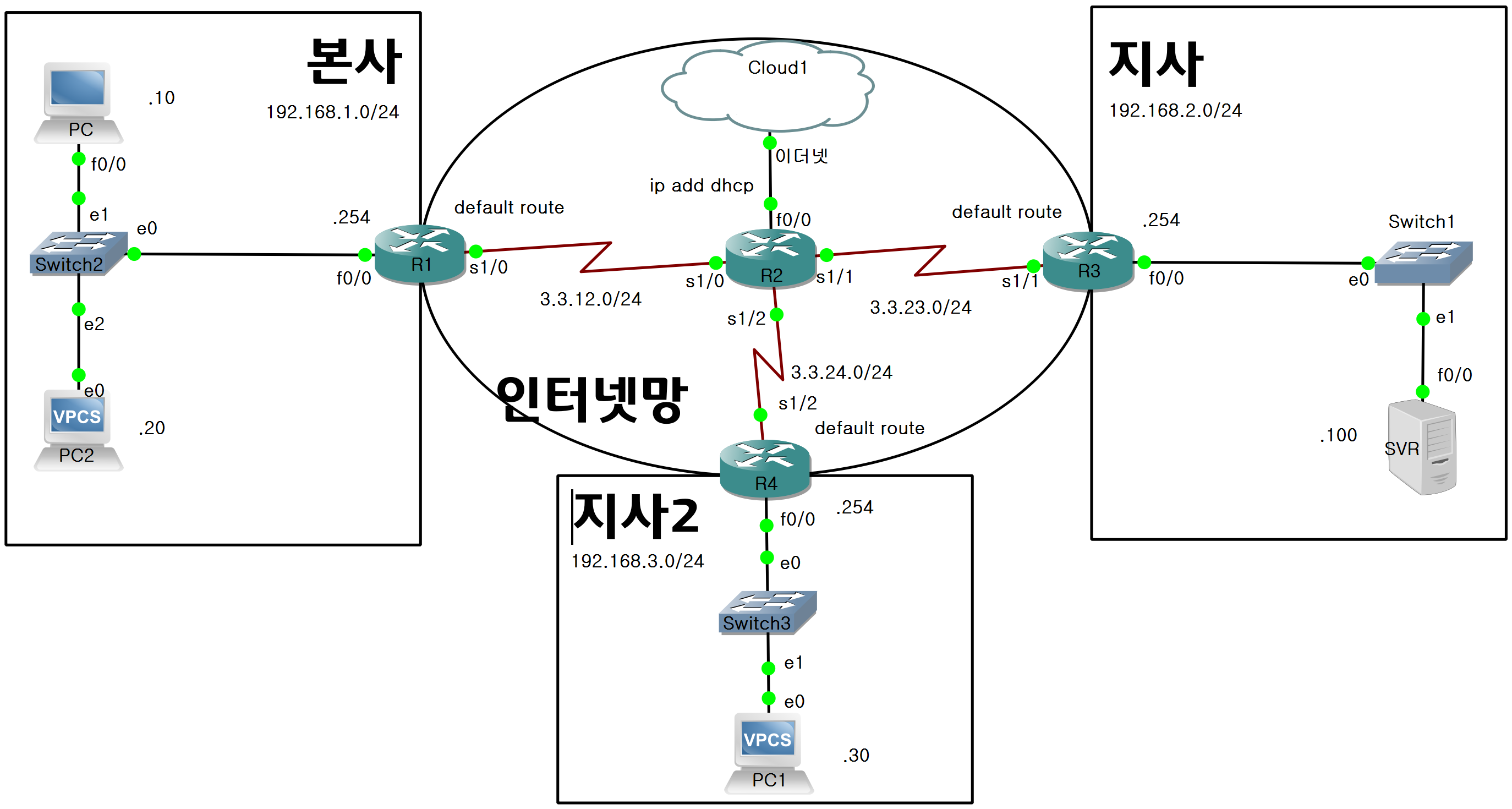

본사와 지사2간의 Site to Site IPSec VPN 설정

R1)

# 1단계 설정

conf t

crypto isakmp policy 20

encryption 3des

authentication pre-share

hash md5

group 5

exit

crypto isakmp key cisco123 address 3.3.24.4

# 2단계 설정

ip access-list extended r1r4

permit ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

crypto ipsec transform-set r1r4-policy esp-aes esp-sha-hmac

# 크립토 맵 생성

crypto map r1vpn 20 ipsec-isakmp

match address r1r4

set peer 3.3.24.4

set transform-set r1r4-policy

R4)

# 1단계 설정

conf t

crypto isakmp policy 10

encryption 3des

authentication pre-share

hash md5

group 5

exit

crypto isakmp key cisco123 address 3.3.12.1

# 2단계 설정

ip access-list extended r4r1

permit ip 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255

crypto ipsec transform-set r4r1-policy esp-aes esp-sha-hmac

# 크립토 맵 생성

crypto map r4vpn 10 ipsec-isakmp

match address r4r1

set peer 3.3.12.1

set transform-set r4r1-policy

# 크립토 맵 적용

int s1/2

crypto map r4vpn

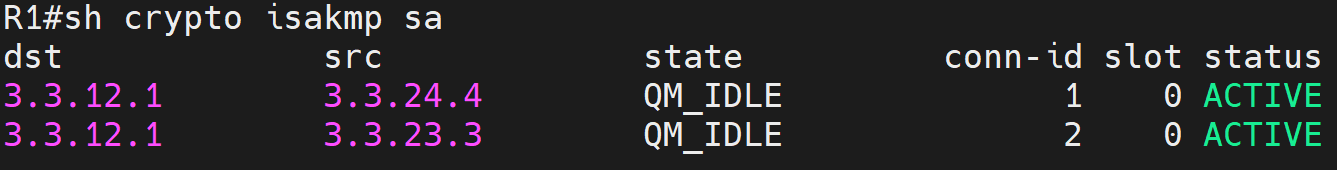

show crypto isakmp sa

R1, R3, R4에 NAT을 설정할 시

NAT에 의해서 출발지가 바뀌어 버리므로

R1-R3, R1-R4간에는 VPN 통신이 불가능해집니다.

따라서 VPN의 보호트래픽에 해당되는 경우에는

NAT에서 제외해 주어야 합니다.